|

| Algunas compañías están probando nuevos sistemas para hacer los Captchas más sencillos. |

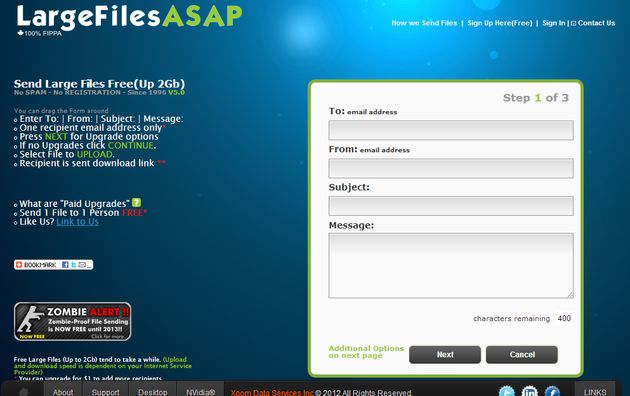

En internet, para inscribirnos en algunas redes sociales, comprar billetes de avión o entradas para un concierto, muchas veces se nos pide descifrar e introducir una serie de letras o números que aparecen borrosos, torcidos o incluso tachados.

Estos engorrosos códigos, conocidos como Captchas (siglas en inglés de Prueba de Turing pública y automática para diferenciar máquinas y humanos), se utilizan para confirman que los usuarios son personas reales y no las computadoras que utilizan los hackers para crear millones de cuentas ficticias desde las que envían correos basura o adquieren de forma masiva productos en la red.

En la actualidad, los Captchas son utilizados por más de 350.000 páginas de internet.Con los años, los programas que han desarrollado los piratas informáticos para descifrar los Captchas se han vuelto más sofisticados, lo que ha obligado a reforzar la seguridad de los códigos, en muchos casos enlazando las letras o números o incluso superponiéndolos.

En 2007, el inventor de los Captchas, el guatemalteco Luis von Ahn, calculó que 200 millones de esos códigos son tecleados cada día por usuarios de internet.

A una media de 10 segundos por Captcha, eso da unas 500.000 horas diarias invertidas en ellos.

Parece que estos códigos están aquí para quedarse, pero algunas compañías están probando nuevos sistemas para hacerlos más sencillos para los usuarios.

Expresiones con sentido

|

| Los hackers utilizan computadoras para crear cuentas ficticias desde las que envían correos basura. |

"Es una de las cosas más odiadas por los internautas", le dijo a la BBC Aaron Young, especialista de la consultora Bunnyfoot.

"El problema es que es habitual tener que introducirlos varias veces".

"Así que cuando la gente los ve en páginas diferentes ya van con una actitud negativa", señala el experto.

Según Young, los Captchas "no van a extinguirse, sino que están evolucionando hacia algo más sencillo".

El nuevo programa que utilizará Ticketmaster fue desarrollado por la start-up de Nueva York Solve Media y pide a los usuarios introducir frases conocidas o responder a preguntas de respuesta múltiple.

Según los responsables de Ticketmaster, las pruebas del nuevo programa están funcionando satisfactoriamente y han registrado "un aumento de la satisfacción de los usuarios".

"También estamos satisfechos desde el punto de vista de la seguridad", aseguró Kip Levin, vicepresidente de comercio electrónico de la compañía.

Según explicó Levin, el tiempo medio para introducir correctamente los Captchas tradicionales está en 14 segundos, mientras que con el nuevo sistema el tiempo se reduce a la mitad.

Problemas con los Captchas

La introducción de Captchas más sencillos será bienvenida por los millones de personas con algún tipo de deficiencia visual o cognitiva, como los que padecen problemas de dislexia o deficiencias visuales.

Según explica la doctora Sue Fowler, del Fondo de Investigación de la Dislexia de Reino Unido, los códigos solo añaden más dificultades a los disléxicos que deben rellenar formularios.

"Aunque los miren de cerca, no saben qué hacer con ellos", explica.

Además, parece que los audios que se ponen como alternativa a los Captchas para los que tienen deficiencias visuales, son incluso más confusos, ya que suelen ser sonidos indescifrables.

Sin duda, los usuarios de internet darán la bienvenida a cualquier nuevo sistema que facilite la navegación, ahorrándoles tiempo y dolores de cabeza.

Fuente: BBC Mundo.